Hallo,

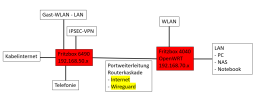

ich würde gerne folgendes Netzwerkszenario aufbauen.

Besteht durch die Portweiterleitung des Wireguard-Ports ein Sicherheitsrisiko? Wenn ja, welches.

Danke

Smodo

Bild(er) als Vorschaubild(er) (siehe https://www.ip-phone-forum.de/threads/ip-phone-forum-regeln.297224/ ) eingebunden by stoney

ich würde gerne folgendes Netzwerkszenario aufbauen.

Besteht durch die Portweiterleitung des Wireguard-Ports ein Sicherheitsrisiko? Wenn ja, welches.

Danke

Smodo

Bild(er) als Vorschaubild(er) (siehe https://www.ip-phone-forum.de/threads/ip-phone-forum-regeln.297224/ ) eingebunden by stoney

Zuletzt bearbeitet von einem Moderator: